sábado, 31 de mayo de 2014

jueves, 29 de mayo de 2014

Utilizar las herramientas para verificar el funcionamiento de la RED.

Herramientas para verificar el funcionamiento de la Red.

Comandos MS-DOS de Red

1) hostname: Muestra el nombre de la computadora que estamos utilizando.

2) ipconfig: Muestra y permite renovar la configuración de todos los interfaces de red.

ipconfig/all: Muestra la configuración de las conexiones de red.

3) net: Permite administrar usuarios, carpetas compartidas, servicios, etc.

net view: muestra las computadoras conectadas a la red.

net share: muestra los recursos compartidos del equipo, para la red.

net user: muestra las cuentas de usuario existentes en el equipo.

net localgroup: muestra los grupos de usuarios existentes en el equipo.

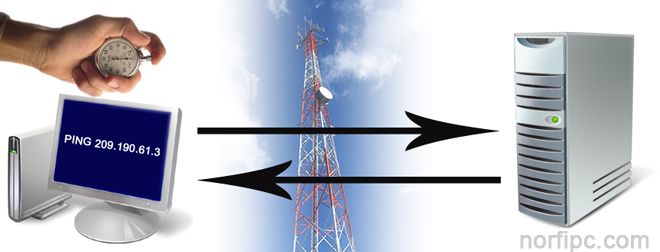

4) ping: Comando para comprobar si una computadora está conectada a la red o no.

ping (nombre del equipo), Ejemplo : ping compu_hector

ping (numero IP del equipo), Ejemplo : ping 156.156.156.1

miércoles, 28 de mayo de 2014

CAPA 7

Capa 7.- La capa de Aplicación funciona como el acceso a los servicios que proporciona la red, así como de proporcionar al sistema operativo servicios como el de la transferencia de archivos.

CAPA 6

Capa 6.- La función de la capa de Presentación es la de proveer una interfase para realizar la transferencia de datos que sea idéntica de la tecnología para representarlos. Los datos pueden representarse en varias formas, lo que define como usar los datos y como mostrarlos es la arquitectura del sistema, así que la capa de presentación se encarga de esto.

CAPA 5

Capa 5.- La capa de sesión tiene la responsabilidad de asegurar la entrega correcta de la información. Esta capa tiene que revisar que la información que recibe este correcta; para esto, la capa de sesión debe realizar algunas funciones:

La detección y corrección de errores.

El controlar los dialogos entre dos entidades que se esten comunicando y definir los mecanismos para hacer las llamadas a procedimientos remotos (Remote Procedure Control - RPC).

Hasta aquí, las tres primeras capas son denominadas "Capas de host" o las capas mas dependientes de la computadora o del anfitrión local (o incluso dentro del mismo programa). Las últimas tres capas estan orientadas hacia la comunicación (hacia la red).

El TCP ejecuta funciones importantes en la capa de sesiín, así como lo hace el NCP de Novell.

La detección y corrección de errores.

El controlar los dialogos entre dos entidades que se esten comunicando y definir los mecanismos para hacer las llamadas a procedimientos remotos (Remote Procedure Control - RPC).

Hasta aquí, las tres primeras capas son denominadas "Capas de host" o las capas mas dependientes de la computadora o del anfitrión local (o incluso dentro del mismo programa). Las últimas tres capas estan orientadas hacia la comunicación (hacia la red).

El TCP ejecuta funciones importantes en la capa de sesiín, así como lo hace el NCP de Novell.

CAPA 4

Capa 4.- La capa de transporte vincula las capas de host con las capas orientadas a la red; permite la cohesión entre el host y la red, su función es la de asegurar una entrega confiable de la información a traves de la red.

Los estándares que pertenecen a la capa de transporte incluyen el protocolo de transporte (TP) de la Organización Internacional de Estándares (ISO) y el protocolo de intercambio de paquetes en secuencia (SPX) de Novell. Otros estándares que ejecutan funciones importantes en la capa de transporte incluyen el protocolo de control de transmisión (TCP) del Departamento de la Defensa, que es parte del TCP/IP, y el NCP de Novell.

Los estándares que pertenecen a la capa de transporte incluyen el protocolo de transporte (TP) de la Organización Internacional de Estándares (ISO) y el protocolo de intercambio de paquetes en secuencia (SPX) de Novell. Otros estándares que ejecutan funciones importantes en la capa de transporte incluyen el protocolo de control de transmisión (TCP) del Departamento de la Defensa, que es parte del TCP/IP, y el NCP de Novell.

CAPA 3

Capa 3.- Incluye dos cosas fundamentales: la capa de Red se encarga de determinar las rutas adecuadas para llevar la información de un lado a otro (proporciona el enrutamiento); además, su funcionalidad es la de proporcionar una interfase para que la transferencia de datos sea identica de la tecnología del enlace de datos.

Los estándares que se refieren a la capa de red incluyen el protocolo de intercambio de paquetes entre redes (IPX) de Novell, el protocolo de Internet (IP) y el protocolo de entrega de datagramas (DDP) de Apple. El IP es parte del estándar de protocolo TCP/IP, generado por el Departamento de la Defensa de Estados Unidos y utilizado en Internet. El DDP fue diseñado para computadoras Apple, como la Macintosh. Los enrutadores operan en la capa de red.

Los estándares que se refieren a la capa de red incluyen el protocolo de intercambio de paquetes entre redes (IPX) de Novell, el protocolo de Internet (IP) y el protocolo de entrega de datagramas (DDP) de Apple. El IP es parte del estándar de protocolo TCP/IP, generado por el Departamento de la Defensa de Estados Unidos y utilizado en Internet. El DDP fue diseñado para computadoras Apple, como la Macintosh. Los enrutadores operan en la capa de red.

CAPA 2

Capa 2.- La función de la capa dos es la de asegurar la transferencia de datos libres de error entre nodos adyacentes (sincronización a nivel de datos), ademas establece el control de acceso al medio. La capa de enlace de datos está dividida en dos subcapas: el control de acceso al medio (MAC) y el control de enlace lógico (LLC). Los puentes (bridges) operan en la capa MAC.

MODELO OSI

Durante los años 60 y 70 se crearon muchas tecnologías de redes, cada una basada en un diseño específico de hardware. Estos sistemas eran construidos de una sola pieza, una arquitectura monolítica. Esto significa que los diseñadores debían ocuparse de todos los elementos involucrados en el proceso, estos elementos forman una cadena de transmisión que tiene diversas partes: Los dispositivos físicos de conexión, los protocolos software y hardware usados en la comunicación.

Los programas de aplicación realizan la comunicación y la interfaz hombre-máquina que permite al humano utilizar la red. Este modelo, que considera la cadena como un todo monolítico, es poco práctico, pues el más pequeño cambio puede implicar alterar todos sus elementos.

El diseño original de Internet del Departamento de Defensa Americano disponía un esquema de cuatro capas, aunque data de los 70 es similar al que se continúa utilizando:

martes, 27 de mayo de 2014

ARQUITECTURAS DE RED

ETHERNET

es un estándar de redes de área localpara computadores con acceso al medio por detección de la onda portadora y con detección de colisiones (CSMA/CD). Su nombre viene del concepto físico de ether. Ethernet define las características de cableado y señalización de nivel físico y los formatos de tramas de datos del nivel de enlace de datos del modelo OSI.

ARCNET

Arquitectura de red de área local desarrollado por Datapoint Corporation en 1977 que utiliza una técnica de acceso de paso de testigo como el Token Ring. La topología física es en forma de estrella mientras que la topología lógica es en forma de anillo, utilizando cable coaxial y hubs pasivos (hasta 4 conexiones) o activos.

TOKEN RING

Token Ring es una arquitectura de red desarrollada por IBM en los años 1970 con topología física en anillo y técnica de acceso de paso de testigo, usando un frame de 3 bytes llamado token que viaja alrededor del anillo. Token Ring se recoge en el estándar IEEE 802.5. En desuso por la popularización de Ethernet; actualmente no es empleada en diseños de redes.

Suscribirse a:

Comentarios (Atom)